Как противостоять известным и неведомым опасностям

Подполковник д-р Дарко Галинец, Министерство обороны Республики Хорватия | Фотографии Ассошиэйтед Пресс

Военная терминология может употребляться в невоенной тематике точно так же, как военные технологии могут быть применимы в гражданских областях (например, сеть Агентства передовых исследовательских проектов со временем превратилось в интернет). Во многих случаях такое перемещение терминологии приносит пользу, поскольку оно привносит больше специфики в обсуждение функционирования технологий. Однако, полезность термина снижается, если его четкое значение размывается или теряется при переходе в новый контекст. Возьмем, к примеру, кибербезопасность, которой уже более десятилетия занимаются военные круги. B последние годы этот термин стал появляться в целом ряде других контекстов, многие из которых имеют мало или вообще ничего общего с первоначальным значением этого термина. Его неправильное использование понижает важность практических шагов, которые делают кибербезопасность термином, охватывающим такие относящиеся к цифровым операциям сферы, как информационная безопасность, безопасность операционных технологий (ОТ) и безопасность информационных технологий (ИТ).

В такой же степени важно дать точное определение и термину киберзащита. В контексте специфической среды киберзащита анализирует возможные угрозы и помогает разрабатывать и реализовывать стратегии, необходимые для противодействия злонамеренным атакам или угрозам. В плане защиты потенциального объекта нападения или реагирования на существующие угрозы киберзащита охватывает целый круг мер. В число таких мер входят: действия, делающие среду менее привлекательной для нападающего; определение критически важных объектов и информации; введение в действие средств превентивного контроля, которые сделают нападение дорогостоящим предприятием; ответное обнаружение; и усиление возможностей реагирования и ответных мер.

Определение термина кибербезопасность

В 2016 г. в своей статье в журнале «World Economic Forum» Дэниел Добрыговски дал следующее определение: «Кибербезопасность — это регулирование, развитие, управление и использование информационной безопасности и безопасности ОТ в целях обеспечения соблюдения установленных норм, а также защиты собственных сетей и взлома сетей противника». По мнению экспертов, кибербезопасность:

- Это термин, охватывающий действия по обеспечению безопасности ИТ, информационной безопасности, безопасности ОТ и безопасности наступательных операций (см. рис. 1).

- Использует инструменты и приемы обеспечения безопасности ИТ, безопасности ОТ и информационной безопасности для того, чтобы минимизировать уязвимость, поддерживать целостность системы, давать доступ только утвержденным пользователям и защищать сети.

- Включает в себя разработку и использование ИТ и ОТ для осуществления нападений на противников.

- Поддерживает цели сохранности информации в пределах цифрового контекста, но не участвует в обеспечении безопасности аналоговых медиа (например, бумажных документов).

В то же время кибербезопасность это не:

- Просто синоним понятий информационная безопасность, безопасность ОТ или безопасность ИТ.

- Использование информационной безопасности для защиты предприятия от преступлений.

- Кибервойна (эксперты сходятся во мнении, что термин «кибервойна» относится к использованию возможностей кибербезопасности в контексте состояния войны, хотя это сложная область, и ее не стоит путать с физическими нападениями на инфраструктуру с разрушением собственности и механизмов, и с информационной войной, предполагающей использование психологических операций при помощи приемов пропаганды и дезинформации).

- Кибертерроризм (подобно кибервойне, кибертерроризм предполагает использование приемов обеспечения кибербезопасности в ходе террористической кампании или деятельности).

- Киберпреступления (это просто термин для определения преступных нападений с использованием инфраструктуры ИТ и не имеет никакого отношения к кибербезопасности).

Правильное использоание кибербезопасности:

- Когда, принимая ответные меры по оценке риска угрозы, предприятие увеличивает инвестиции в кибербезопасность с целью снизить уязвимость и повысить возможности контратаки против установленной нападающей стороны (интеграция безопасности ИТ и возможностей наступательных действий в рамках единой программы).

- Когда для обеспечения более комплексного ответа на угрозы происходит интеграция программ обеспечения безопасности ИТ и ОТ в рамках одной группы кибербезопасности.

- Когда организация хакеров-активистов «Аноним» использует целый ряд приемов обеспечения кибербезопасности для достижения своих целей (использование наступательных возможностей).

Примеры ненадлежащего использования кибербезопасности:

- Чтобы снизить вероятность кражи ноутбуков план кибербезопасности магазина призывает к использованию шифрования компьютерных дисководов целиком (это является базовой мерой в плане безопасности ИТ).

- Политика в области кибербезопасности требует использования сложных паролей для всех производственных систем на предприятии, которые функционируют с участием компьютера (это является базовой мерой в плане безопасности ОТ).

Определение термина кибероборона

Согласно оценкам Центра мастерства совместной киберобороны НАТО, не существует единых определений в «кибер»-терминологии — люди в разных странах и даже в разных организациях подразумевают под этими терминами разные вещи, несмотря на то, что они часто используются в ведущих средствах массовой информации и в заявлениях национальных и международных организаций.

Однако, techopedia.com дает киберобороне следующее определение: «Кибероборона — это защитный механизм компьютерных сетей, который включает ответные меры на определенные действия, защиту критически важной инфраструктуры и сохранение информации для организаций, правительственных учреждений и других возможных обладателей компьютерных сетей. Oсновное внимание кибероборона уделяет предотвращению, обнаружению угроз и принятию своевременных ответных мер на нападения или угрозы с тем, чтобы предотвратить вмешательство в функционирование инфраструктуры или манипуляцию информацией. По мере роста количества и сложности кибернападений кибероборона становится жизненно необходимой для большинства объектов, стремящихся ограничить доступ к информации и материальным активам».

Кибероборона дает крайне необходимые гарантии нормального проведения всех процедур и операций, не опасаясь угроз. Она позволяет повысить использование стратегии безопасности и соответствующих ресурсов с максимальной эффективностью. Кибероборона также помогает повысить эффективность использования ресурсов безопасности и затрат на безопасность, особенно на критических объектах.

Кибероборона дает крайне необходимые гарантии нормального проведения всех процедур и операций, не опасаясь угроз. Она позволяет повысить использование стратегии безопасности и соответствующих ресурсов с максимальной эффективностью. Кибероборона также помогает повысить эффективность использования ресурсов безопасности и затрат на безопасность, особенно на критических объектах.

Признавая необходимость ускоренного обнаружения нападения и принятия ответных мер против нападающей стороны, Министерство обороны США в качестве принимаемых в режиме реального времени синхронизированных мер по обнаружению и распознаванию нападения, его анализу и снижению степени угроз и уязвимости разработало новую концепцию — концепцию активной киберобороны.

В то время как стоимость защиты киберструктур, а также и совокупность потерь в случае успешного нападения возрастает, стоимость осуществления самого нападения одновременно с этим уменьшается, о чем свидетельствует infosecurity.net.

Однако, в сегодняшнем мире асимметричных войн и быстро меняющихся угроз медицинское определение термина «стратегия», данное в словаре Merriam-Webster, более подходит для определения кибербезопасности: «адаптация или комплекс адаптационных мер (в отношении таких факторов как поведение, метаболизм или структура), которые выполняют или, по-видимому выполняют важную функцию в достижении эволюционного успеха».

Ключ к достижению более высокой степени кибербезопасности состоит в достижении более низкой степени уязвимости. Хотя осознание угрозы играет важную роль, снижение уровня уязвимости затрудняет осуществление любого нападения, как утверждает технологическая исследовательская и консалтинговая компания Gartner Inc.

Управление рисками

Взломы системы кибербезопасности, подобные тем, которые имели место в интернет-службе знакомств Ashley Madison, американском Департаменте управления персоналом и банке J.P. Morgan Chase, продемонстрировали, насколько реальна и непосредственна угроза взлома компьютерных систем. Бывший директор Агентства национальной безопасности США и бывший начальник Киберкомандования США адмирал Майк Роджерс вынужден был признать, что «Вопрос не в том, смогут ли они «пробить» вашу защиту, а в том, когда они смогут это сделать».

Если состояние кибербезопасности в организации недостаточно заметно, то такая организация не сможет справиться с рисками для кибербезопасности и почти наверняка станет жертвой взлома. «Заметность состояния кибербезопасности» означает владение полной картиной, которая позволяет дать ответы на следующие вопросы:

- Каковы, в целом по предприятию, нынешние показатели уровней рисков для кибербезопасности от многочисленных угроз?

- Являются ли эти уровни приемлемыми?

- Если нет, то в чем состоит взвешенный и приоритизированный план действий по снижению уровней рисков до приемлемых?

- От кого именно исходят угрозы и насколько срочно необходимо реагировать на риски?

Способность определить показатель состояния кибербезопасности является принципиальным вопросом; если его невозможно измерить, то это значит, что успешное управление рисками невозможно. Инциденты в сфере безопасности и управление событиями (ИБУС), а также аналитическая работа с информацией могут дать ценные сведения о том, где именно в компьютерной сети организации находятся или могут находиться слабые места. Однако, полной картины они не дают: они являются индикаторами общего состояния рисков, но не дают конкретных количественных характеристик.

Аналогичным образом, разведслужба, занимающаяся угрозами, может определить потерю информации и может дать ценные сведения относительно имевших место или грозящих нападений, но опять-таки, они не являются четкими измерениями состояния рисков. То же самое можно сказать и в отношении отдельных направлений, таких как соблюдение нормативных требований, уязвимость, тестирование на «пробиваемость» сети и аудиты.

Как считает партнер фирмы Acuity Risk Management Саймон Марвел, только посредством тщательного анализа всех соответствующих индикаторов и конкретных факторов можно разработать общую меру степени риска и заметности состояния кибербезопасности. Когда существует уверенность в конкретных показателях риска для кибербезопасности, тогда имеется возможность быстро реагировать на события и принимать решения. В целях повышения уверенности:

- Определите неприемлемые риски и составьте четкий и разбитый по приоритетам план действий по улучшению управления с тем, чтобы снизить эти риски до приемлемого уровня.

- Улучшите свое понимание результатов разведки угроз, а также ИБУС и анализа информации для того, чтобы разработать более быстрые и прицельные ответные меры.

- Разработайте основанное на показателях риска обоснование инвестиций в совершенствование систем и служб обеспечения кибербезопасности.

Однако, когда уровень угрозы очень высок и угрозы и механизмы управления рисками претерпевают частые изменения, организация обязательно должна обновлять состояние своей кибербезопасности чаще, возможно, даже ежедневно.

По словам Марвела, в то время, как раньше меры по управлению рисками для кибербезопасности могли пересматриваться раз в год в рамках мероприятий по составлению планов и бюджета, сегодня это работающий в режиме реального времени важный помощник в борьбе против взломов компьютерных систем. Взломы систем обеспечения кибербезопасности происходят тогда, когда люди, установленные процедуры, технологии или другие компоненты системы управления рисками для кибербезопасности либо отсутствуют, недостаточны, или по какой-то причине не выполняют свою функцию. Именно поэтому необходимо понимать работу всех важных компонентов системы и механизм их взаимодействия.

Например, это не означает, что система управления рисками должна отслеживать детали работы каждого конечного устройства и статус каждого слабого места в сети, поскольку есть другие инструменты, которые сделают эту работу. Но система управления рисками обязана знать, что все конечные устройства прошли (и продолжают регулярно проходить) идентификацию и, что все критически слабые места в системе быстро устраняются.

В конечном счете, успех в обеспечении кибербезопасности является ничем иным, как результатом процесса эффективного управления рисками. Однако, этот процесс сталкивается со значительными трудностями, связанными с присущей компьютерным системам сложностью, у которых в компонентах и протоколах имеются слабые места, а также с возрастающей изощренностью взломщиков, за которыми зачастую стоят криминальные структуры с обширными ресурсами, а иногда и государства.

Жизнестойкость компьютерных сетей

Учитывая высокий уровень неопределенности и большое количество случаев нападений, совершенно необходимо всемерно способствовать повышению жизнестойкости компьютерных сетей. Жизнестойкость компьютерных сетей — это способность системы, организации, миссии или бизнеса предугадывать давление или нападения на необходимые для функционирования киберресурсы, противостоять им, восстановиться после нападения и приспособить свои возможности к дальнейшим возможным нападениям и давлению. Впервые о жизнестойкости компьютерных сетей заговорили в 2012 г. на Всемирном экономическом форуме в Давосе, Швейцария, и с тех пор эта тема стала приобретать все большую важность для отдельных людей, для бизнес-сообществ и обществ в целом и превратилась в концепцию, на которую все больше обращают внимание и все чаще используют. Об этом свидетельствует академический труд «Жизнестойкость компьютерных сетей — основы для определения».

С точки зрения функционирующей организации, жизнестойкость компьютерных сетей означает способность продолжать выдавать ожидаемый результат, несмотря на попытки противника сорвать работу системы. Понятие «беспрерывность» предполагает, что способность выдавать предполагаемый результат будет сохраняться, даже когда обычные механизмы достижения этого результата вышли из строя в результате кризисной ситуации или после взлома компьютерной сети. Это понятие предполагает способность восстанавливать обычный механизм получения результата после неблагоприятных событий, а также способность постоянно изменять или модифицировать механизм получения результата в ответ на постоянно меняющиеся риски. Предполагаемый результат — это тот, который анализируемый объект (государство, отдельная организация или система ИТ) предполагает получить, например, определенные цели бизнеса или бизнес-процесса или услуги, предоставляемые службами в режиме онлайн.

По своей природе кибербезопасность — многогранная проблема, которая будет продолжать эволюционировать с такой же скоростью, с какой происходит развитие технологий. «11-й Ежегодный обзор глобальной информационной безопасности» указывает на то, что топ-менеджеры убеждены в надежности своих нововведений в сфере компьютерной безопасности. 84% генеральных директоров и 82% директоров ИТ убеждены в эффективности своих программ обеспечения кибербезопасности, в то время, как 78% директоров управлений информационной безопасности выражают полную уверенность в надежности своих существующих программ компьютерной безопасности. Однако, по мере роста количества взломов компаниям следует обращать основное внимание не только на кибербезопасность, но и на жизнестойкость компьютерных сетей. Из года в год количество зарегистрированных инцидентов в сфере кибербезопасности значительно возрастает — от 2 989 случаев в 2012 г. до 3 741 в 2013 г. Кроме того, за этот же период средние потери на один инцидент возросли на 23%, а количество организаций, заявивших о потерях более чем в 10 млн. долл. США за один инцидент, в период с 2012 по 2014 г., по данным журнала «Forbes», возросло на 75%.

Кибербезопасность не решает всех задач обеспечения безопасности, поэтому больше внимания необходимо уделять аспекту жизнестойкости компьютерных сетей. Если компания осознает, что против нее будет предпринята кибератака, и эта кибератака будет успешной, то она должна тут же перейти к следующему шагу — внедрению программы обеспечения жизнестойкости компьютерных сетей. Согласно определению, данному журналом «Forbes», такая программа охватывает как защиту от нападений, так и их предотвращение, но при этом основной упор делает на ответные меры и жизнестойкость в моменты кризиса.

Новые риски

Сегодня профессионалы в области компьютерной безопасности борются с угрозами, возникающими как за пределами их организаций, так и исходящими от сотрудников этих организаций. Но как быть с теми угрозами, о существовании которых уже хорошо известно? В течение последующих нескольких лет мы будем свидетелями как самых разнообразных нападений, так и прогресса в технологиях и процедурах, направленных на их предотвращение.

Одной лишь системы кибербезопасности уже недостаточно, необходимы стратегии защиты, предотвращения нападения и принятия ответных мер. Сама идея жизнестойкости компьютерных систем, в ее самом простом виде, представляет собой оценку того, что произойдет до, во время и после того, как система цифровых сетей столкнется с угрозой. Жизнестойкость не стоит понимать как синоним понятия «восстановление». Жизнестойкость не разрабатывается как ответ на какое-то одно конкретное нападение; она создается в течение долгого времени и должна быть включена в общую стратегию компании или организации. Жизнестойкость в контексте способности компаний и организаций выдерживать киберинциденты подразумевает подготовительную работу, проделанную организацией в ответ на выявленные слабые места и угрозы, разработку защитных механизмов и ресурсы, зарезервированные для минимизации последствий отказа системы кибербезопасности. Ключевой момент в этой схеме — нормализация работы после нападения. Компьютерный риск должен рассматриваться так же, как любой другой риск, с которым организация должна бороться, чтобы достичь поставленных целей. Руководители в сфере частного бизнеса и в правительственных структурах должны признавать важность аспекта компьютерной жизнестойкости по двум причинам: во-первых, таким образом они избегают катастрофических последствий, которыми грозит подход к компьютерным рискам по принципу «все или ничего» (когда предотвращение проникновения в систему является единственным планом действий); и во-вторых, при этом в поле зрения попадает более широкий круг вопросов, чем просто безопасность информационных технологий и информационная безопасность, о чем пишет в своей статье Добрыговски в журнале «World Economic Forum».

Первое замечание о том, что долгосрочная перспектива и устойчивость являются ключевыми факторами в обеспечении жизнестойкости компьютерных сетей, не нуждается в дальнейших разъяснениях. План, охватывающий набор действий и результатов до, во время и после возникновения угрозы, как правило, будет более эффективен, чем план, который рассматривает одно конкретное нападение за один раз. Второе замечание о том, что руководители должны расширить круг обсуждаемых вопросов, следует развить несколько шире. Для экономической жизнестойкости и жизнестойкости общества чрезвычайно важно, чтобы мышление специалистов по кибербезопасности выходило за рамки просто информационной безопасности и охватывало жизнестойкость сети в целом, которая могла бы эффективно противостоять как существующим сегодня рискам, так и новым рискам, включающим искусственный интеллект, интернет вещей или квантовые компьютеры. Для обеспечения долгосрочной жизнестойкости компьютерных сетей организации должны включить в свое стратегическое планирование способность приспосабливаться к угрозам, меняющимся по мере быстрого развития подрывных технологий.

В результате развития концепции всеобщей жизнестойкости компьютерных сетей, долгосрочная стратегия (включая прогнозирование, какими технологиями компания будет пользоваться в течение следующих пяти, десяти или более лет) превращается в постоянные стратегические дебаты, в которые вовлечены как руководители проектов в сфере информационных технологий, так и руководители-стратеги в рамках организации. Принятие концепции жизнестойкости компьютерных сетей обеспечивает более высокую степень готовности и меньшее количество повторений, делая всю систему более рациональной и более эффективной. Безопасность, в отличие от жизнестойкости, может рассматриваться как двоичное понятие. Что-то либо является безопасным, либо нет. Как пишет Добрыговски, зачастую это просто сводится к какой-то одной ограниченной технической функции, которая не разрешает незарегистрированным пользователям вход в сетевую систему.

Хотя существует множество более широких определений кибербезопасности, существует различие между простым контролем за доступом в систему как основой кибербезопасности и стратегическим мышлением на долгосрочную перспективу, порождаемым концепцией жизнестойкости компьютерных сетей. Кроме того, поскольку уязвимое место в какой-то части системы может привести к перебоям в работе всей сети, то жизнестойкость требует того, чтобы в центре дискуссий были системы, а не отдельные организации. Именно поэтому концепцию жизнестойкости лучше всего рассматривать в контексте общественного блага или «общественного достояния». По этой причине очень важны партнерские отношения. Это могут быть как отношения между кампаниями, так и отношения с участием регулирующих органов, прокуратуры и политиков.

Поскольку жизнестойкость компьютерных сетей в конечном счете сводится к управлению рисками, то у нее нет четкой начальной и конечной точки. Она зарождается из разработок стратегий и стремления к тому, чтобы те механизмы передачи рисков, которые работают в случае более традиционных угроз, работали также и в контексте новых киберугроз. Ответственность за жизнестойкость компьютерных сетей является скорее вопросом общей стратегии, чем каких-то специфических тактических действий. Обеспечение жизнестойкости системы требует от высшего руководства компании, организации или правительственного учреждения признания важности избегания и уменьшения рисков. Как отмечает Добрыговски, хотя сотрудничество с целью обеспечения более высокой степени жизнестойкости компьютерных сетей является ответственностью всего коллектива, окончательная ответственность лежит все же на руководителях, которые определяют стратегию организации, и именно с них спрашивают, было ли включено обеспечение жизнестойкости компьютерных сетей в общую стратегию организации или нет.

Поскольку жизнестойкость компьютерных сетей в конечном счете сводится к управлению рисками, то у нее нет четкой начальной и конечной точки. Она зарождается из разработок стратегий и стремления к тому, чтобы те механизмы передачи рисков, которые работают в случае более традиционных угроз, работали также и в контексте новых киберугроз. Ответственность за жизнестойкость компьютерных сетей является скорее вопросом общей стратегии, чем каких-то специфических тактических действий. Обеспечение жизнестойкости системы требует от высшего руководства компании, организации или правительственного учреждения признания важности избегания и уменьшения рисков. Как отмечает Добрыговски, хотя сотрудничество с целью обеспечения более высокой степени жизнестойкости компьютерных сетей является ответственностью всего коллектива, окончательная ответственность лежит все же на руководителях, которые определяют стратегию организации, и именно с них спрашивают, было ли включено обеспечение жизнестойкости компьютерных сетей в общую стратегию организации или нет.

Самая большая угроза для кибербезопасности — неизвестная угроза. Бывший министр обороны США Дональд Рамсфельд во время пресс-конференции в 2002 г. дал следующее объяснение: «Есть известные вещи, которые известны. Это те вещи, которые мы знаем. Есть известные неизвестные. Иными словами, мы знаем, что об этих вещах мы ничего не знаем. И есть также неизвестные неизвестные — мы даже не знаем о том, что каких-то вещей мы не знаем».

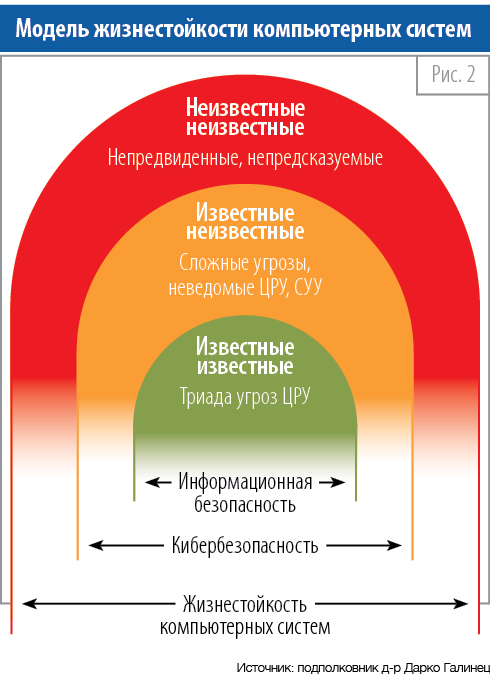

Противостояние известным угрозам является необходимой составляющей любой стратегии кибербезопасности. Рядом идут неизвестные угрозы, которые при помощи передовых возможностей предугадываются и перехватываются, и из которых, в конечном счете, извлекаются уроки. Системы имеют различные слабые места и различные процедуры (проблемы), и каждая из них по-своему управляет рисками (решениями). Иными словами, на каждую проблему в сфере безопасности (определенную как известную или неизвестную) имеется соответствующее решение (определенное как известное или неизвестное). Внедряя в модель ценности, полученные во время процесса оценки системы безопасности, мы получаем «известные известные», относящиеся к информационной безопасности, «известные неизвестные», относящиеся к кибербезопасности, и «неизвестные неизвестные», относящиеся к жизнестойкости компьютерных сетей. Эту классификацию дает занимающаяся вопросами кибербезопасности фирма Exclusive Networks.

Пример: есть известный кризис, связанный с персоналом сферы кибербезопасности — недостаток квалифицированных и обученных профессионалов в области безопасности. Но также есть и неизвестное решение этой кризисной ситуации. Как отмечает журнал «Federal Times», обширный и постоянно растущий масштаб угроз требует соответствующего расширения набора знаний, которыми обладает персонал сферы безопасности, включающий как известные, так и неизвестные знания.

И, наконец, основываясь на знаниях, которые дала автору этой статьи Программа исследований кибербезопасности в Центре им. Маршалла в 2017 г., модельная структура жизнестойкости компьютерных сетей и контент состоит (рис. 2) из информационной безопасности (конфиденциальности, целостности и доступности — триады угроз ЦРУ и ответов на них, т.е. известных известных), кибербезопасности (сложных угроз, неведомых ЦРУ, или современных устойчивых угроз (СУУ) и соответствующих им ответных мер, т.е. известных неизвестных) и жизнестойкости компьютерных сетей (непредвиденных и непредсказуемых угроз и ответов на них — неизвестных неизвестных).

У решений в сфере кибербезопасности есть возможности сделать так, что мы перестанем бояться большого количества неизвестных угроз, сделав их известными. Но будут сохраняться значительные возможности и у тех защитных мер, которые применяются к огромному количеству известных киберугроз, чтобы держать систему постоянно в безопасности. Такой точки зрения придерживается технологическая сервисная компания Exclusive Networks.

Для того, чтобы справляться с растущим количеством угроз, которые сегодня представлены неизвестными неизвестными угрозами, системы стремятся к тому, чтобы дать персоналу возможность создавать новые процедуры, организационные требования и технологии. Создаются технологии, которые, в отличие от традиционных подходов, имеют возможность защитить системы от серьезных угроз путем изучения того, что является «нормальным» для данной организации и ее сотрудников, позволяя выявлять таким образом возникающие аномальные явления. В отличие от традиционных правил и подходов, основанных на наличии подписи для получения разрешения на вход, технологии могут обнаружить угрозы, способные нанести вред организации и ее сети, которые традиционные подходы засечь не в состоянии. Это является ответом на неопределенность и предоставляет организациям адаптивную защиту от угроз как изнутри организации, так и от изощренных кибератак извне.

Заключение

Ни в какой другой области технологическое развитие не имело такой динамичный и всеобъемлющий характер, как в сфере коммуникационных и информационных технологий. В центре внимания всегда были быстрое развитие и внедрение новых услуг и продуктов, в то время как относящиеся к безопасности аспекты, как правило, имели незначительное влияние на широкое принятие новых технологий.

«Срок жизни» современных информационных систем от процесса планирования, введения и использования до прекращения использования очень короток, что часто делает невозможным их систематическое тестирование, которое проводится в виде исключения только в тех случаях, которые этого настоятельно требуют.

Современные общества пронизаны коммуникационными и информационными технологиями. Люди сегодня связываются между собой при помощи различных технологий, передающих текстовые сообщения, изображения и звук, включая растущий сегмент интернета вещей. Отход от предусмотренного функционирования этих взаимосвязанных систем или их отдельных частей больше не является простой технической неполадкой; сегодня они представляют угрозу, которая может иметь последствия для глобальной безопасности. Современные общества противостоят этим угрозам при помощи целого ряда действий и мер, которые все вместе называются кибербезопасностью.

Дальнейшие исследования должны быть направлены на поиск и использование рациональных и эффективных процедур для обеспечения динамичной (адаптируемой, осознанной, гибкой и продуктивной) жизнестойкости компьютерных сетей систем безопасности. Это позволит справляться с непредвиденными и непредсказуемыми событиями (неизвестными неизвестными) в результате действий как внутри организации, так и извне. В достижении этой цели ключевую роль будут играть люди и выполнение ими своих обязанностей на всех уровнях иерархии организации (кибербезопасность в сочетании с «человекоцентрической безопасностью»), что и должно стать основными объектами аналитической работы.

Комментарии закрыты.