Российские многоуровневые кибератаки не знают границ

Полковник Виктор Лисаконов, начальник Управления информационного обеспечения при Генеральном штабе Вооруженных сил Украины

Испокон веков инновации двигали вперед военную стратегию. Изобретение пороха, оружия с нарезным стволом и двигателя внутреннего сгорания дали огромный толчок не только военной стратегии, но и всей истории. XX век не был исключением. Развивающийся интернет продолжает расширять возможности информационных технологий. Однако, как и в случаях с другими великими изобретениями, его возможности часто используются во зло. Первые компьютерные вирусы были созданы просто шутки ради, но они послужили предупреждением для одних и началом криминальной деятельности для других — в настоящее время распространены такие явления как компьютерный шпионаж, кибератаки и «кража личности». В то же время у киберугрозы есть и новый аспект.

23 декабря 2015 г. неизвестные хакеры отключили около 30 электроэнергетических подстанций в Украине, оставив без электроэнергии в середине зимы 250 тыс. человек. До той ночи никто никогда не использовал кибератаки на критические объекты гражданской инфраструктуры без очевидных финансовых выгод. Сейчас мы столкнулись с новой угрозой, у которой имеется гигантский военный и геополитический потенциал. За короткий срок простое использование уязвимости систем превратилось в эффективный инструмент гибридных возможностей, при помощи которых достигаются определенные геополитические цели. Это отражает новую оперативную обстановку кибервойны, которая, как продемонстрировала Россия, используется для достижения военного и всеобъемлющего превосходства в настоящих и возможных будущих конфликтах. Понимание угроз, особенно на их начальной фазе, играет чрезвычайно важную роль в выборе эффективных ответных мер.

Печально известная «доктрина Герасимова» появилась в 2013 г., когда в российской еженедельной газете «Военно-промышленный курьер» была опубликована статья начальника генерального штаба России генерала Валерия Герасимова под названием «Ценность науки в предвидении». Эта российская доктрина, примененная в Украине под надзором Владислава Суркова, личного советника президента России Владимира Путина, предполагает создание хаоса, противоречий и внутренних конфликтов. Хотя порождение нестабильности и хаоса при разрешении конфликтов применялось Россией и раньше, Герасимов и Сурков приспособили его под использование в продолжающейся гибридной агрессии против Украины. Применение киберсредств в сочетании с мощной пропагандистской основой, политическим давлением и широкомасштабным применением военной силы было достаточно эффективным, чтобы породить нестабильность в Украине.

Начиная с аннексии Крыма, на всем протяжении росийско-украинского конфликта на востоке Украины, кибероперации сопровождали все этапы агрессии, особенно военные операции. В своей книге «Кибервойна в перспективе: российская агрессия против Украины» Кеннет Гирз дает следующее объяснение: «В Украине Россия экспериментирует, как лучше достичь военных и политических выгод при помощи киберопераций». В своей работе «Кибервойна и стратегическая культура: российская интеграция кибервозможностей в генеральную стратегию» Джеймс Виртц описывает роль киберпространства в российской стратегии следующим образом: «Похоже, что Российская Федерация разработала возможность интеграции кибервойны в глобальную стратегию, способную достигать политических целей». При этом эксплуатируются такие обстоятельства, как отсутствие международных правовых норм в этой области, сложность кибернетической сферы и присущая кибератакам анонимность. Такой подход позволяет проводить любые наносящие вред кибероперации, при этом почти не оставляя никаких следов или доказательств российского присутствия.

На протяжении четырех лет российской агрессии, Украина находилась под постоянным давлением кибератак почти во всех сферах жизни. Однако, нападения на объекты критически важной инфраструктуры превратились в одни из наиболее опасных и эффективных в плане социальных последствий. Семнадцать лет назад эксперт в области безопасности Брюс Шнейер в своей книге «Секреты и обманы: кибербезопасность в мире компьютерных сетей» описал изменение парадигмы, состоящее в массированном применении гражданских технологий и инфраструктуры для военных целей вместо привычных военных средств. Использование одних и тех же компьютерных систем гражданскими и военными пользователями предполагает, что нападения могут совершаться как против гражданских, так и против военных объектов. Учитывая то, что произошло в Украине, становится очевидным, что нападения на объекты критически важной инфраструктуры представляют сегодня одну из наиболее серьезных опасностей.

Бюрократические трудности

Возможно, самой большой проблемой, касающейся нападений на критически важные объекты инфраструктуры, является несовершенство международного права в части кибербезопасности и коллективной обороны. В связи с относительной новизной кибернетической сферы, отсутствует необходимая законодательная база или контрольный механизм, позволяющие наказывать киберпреступников. Действия противников требуют подобающего и пропорционального ответа; однако, действующего механизма для принятия таких ответных мер в настоящее время не существует.

Статья 5 Устава НАТО предполагает, что на агрессию против одного из партнеров последует ответ всех партеров, включая возможное использование военной силы. С июля 2016 г. альянс начал признавать киберпространство такой же сферой проведения операций, как и воздух, земля и вода. Это означает, что нападение на любого из союзников в киберпространстве дает основание для ответных действий, возможно даже военного характера. Однако, когда речь идет о кибератаках, очень трудно и сложно доказать их первоисточник. Как вы сможете доказать, что нападение совершил именно тот, кого вы подозреваете? Какие именно будут необходимы доказательства? Какой вид нападения может потребовать военного ответа со стороны всей организации? Имеются ли у НАТО разработанные процедуры для реагирования на такие ситуации? Варианты ответных мер, скорее всего, существуют, но любое решение может быть заблокировано одним или несколькими членами организации. Тут больше вопросов, чем ответов. Вот почему на протяжении примерно последних десяти лет кибернападений на критически важные объекты инфраструктуры в периоды геополитической конфронтации (начиная с серии массированных нападений в 2007 г. на институты государственного и частного сектора в Эстонии) так и не было ни одного веского прецедента, когда бы официально была названа нападающая сторона или приняты меры наказания против нападавшего.

Такое отсутствие ясности способствует росту количества кибератак, и некоторые государства успешно используют эту неопределенность для достижения своих геополитических и военных целей. И хотя мы традиционно под критическими объектами инфраструктуры подразумеваем гражданские объекты, хакеры не будут делать различия между гражданскими и военными целями. Иными словами, скорее всего, кибернападения на критически важные объекты, независимо от того, относятся ли они к гражданской или военной категории, будут продолжаться.

Кроме того, системы глобальной безопасности основываются на скоординированных ответах на акт агрессии. Это означает, что международный орган, отвечающий за вопросы безопасности, обсуждает проблему, затем голосует за предлагаемые ответные меры, после чего эти меры реализуются. На каждый из этих шагов затрачивается чрезвычайно важный ресурс: время. Учитывая природу и назначение критически важных объектов инфраструктуры, такой длительный срок подготовки ответных мер может дорого стоить — может разразиться гуманитарная или экологическая катастрофа, в результате которой погибнут невинные люди и будет нанесен ущерб окружающей среде. Такие потенциально катастрофические последствия требуют обязательных изменений в процедурах принятия ответных мер.

В соответствии с законами ведения войны, определенными Женевскими конвенциями (и впоследствии Дополнительным протоколом к Женевским конвенциям от 12 августа 1949 г. и Протоколом I от 8 июня 1977 г.), любые нападения на объекты гражданской инфраструктуры строго запрещены. Эти правила предполагают, что нападения на гражданскую инфраструктуру включают и кибернападения, хотя это пока и не прописано в Женевских конвенциях. Потенциальная анонимность таких нападений в кибернетической сфере вместе с несовершенством правовых норм дают отдельным группировкам и даже государствам возможность беспрепятственно действовать в киберпространстве, не неся при этом наказаний или правовых последствий. Самый опасный сценарий предполагает нападение на критически важные объекты гражданской инфраструктуры с целью достижения военного превосходства.

Рост количества кибератак

После «возрождения» Вооруженных сил Украины, которое включало значительный рост оборонных возможностей и стабилизацию ситуации на линии фронта, российские кибератаки стали носить более отчетливый характер — их целью является оказание давления гибридного характера на Украину. Еще недавно почти никто не мог себе представить меры по развалу транспортной инфраструктуры или отключения электричества в городской сети в качестве средств достижения геополитических целей. До этого представляли угрозу только террористические нападения на критически важные объекты инфраструктуры с использованием импровизированных взрывных устройств или аналогичных конвенциональных средств. Но сейчас во время геополитического противостояния реальностью стали нападения на критическую инфраструктуру при помощи кибернетических средств. За последние два года критические объекты инфраструктуры Украины не менее десятка раз подвергались нападению.

Наиболее показательными примерами таких нападений являются отключение электроэнергии в городских масштабах в Киеве, нападение на энергосеть в западной Украине, нападение на Министерство финансов Украины и администрацию железных дорог, и, конечно же, нападение с использованием вируса NotPetya. Стоит отметить, что объектами всех этих нападений стали гражданские институты, а не правительственные или военные цели. Задача состояла в том, чтобы усложнить повседневную жизнь простым гражданам, заблокировав им доступ к банкоматам, сорвать ведение деловых операций и т.д. Например, хакерские атаки на Министерство финансов и администрацию железных дорог привели к значительным финансовым потерям и задержкам в движении транспорта. Правительство практически не понесло никакого финансового ущерба, но простые люди испытывали проблемы, не имея возможности приобрести билеты или снять деньги в банке в период новогодних праздников. Эти попытки дестабилизации были нацелены на деморализацию и подрыв украинского общества изнутри.

Нападение с применением вируса NotPetya было массированной кампанией, отразившейся на всей стране, поскольку оно привело к финансовым потерям, приостановке работы транспортной системы, запугиванию населения и утечке информации. Тщательный анализ выявил сложную и многоуровневую природу этого нападения с высокой степенью применения кибертехнологий. Этот чрезвычайно высокий уровень сложности и многоуровневая природа свидетельствовали о государственной поддержке этой вирусной атаки. Кампания была не просто актом шпионажа или операцией с целью нанести финансовый ущерб или психологическую травму. Это был практический акт использования кибервойны в качестве основного компонента проведения гибридной операции, что, в свою очередь, является реализацией «доктрины Герасимова». Из кампании с использованием вируса NotPetya можно сделать следующий вывод — доминирование в кибервойне играет чрезвычайно важную роль в достижении превосходства в этой геополитической конфронтации.

В соответствии с «доктриной Герасимова», Россия интенсивно разрабатывает и широко применяет наступательные кибервозможности. Основная часть этих возможностей направлена на критически важные объекты инфраструктуры с целью нанести вред обычным людям, сделать их жизнь более тяжелой и создать атмосферу массового недовольства. Главная задача состоит в использовании доминирующей позиции в кибервойне для получения преимуществ в геополитических столкновениях. Подходы, использованные в Украине, могут быть, и, возможно, будут использованы против других геополитических оппонентов России. В этой связи одним из основных приоритетов является защита ключевых объектов инфраструктуры от кибернападений. К этому еще добавляется проблема подготовки простых граждан к тому, что в случае геополитической конфронтации они почти стопроцентно станут мишенью.

Возрастающая жестокость и изощренность

Концепцию использования кибератаки против европейского государства следует оценивать с позиции эффективности для достижения геополитических целей. Количество, жестокость и изощренность таких нападений возрастают. Например, во время российско-грузинской войны в августе 2008 г. для того, чтобы сорвать коммуникации между правительством Грузии и гражданами страны, российские военные кибергруппы использовали преимущественно низкотехнологичные вирусные атаки «Отказ от обслуживания» (DDoS-атаки). Шесть лет спустя во время российской оккупации Крымского полуострова гораздо более высокотехнологичные нападения на телекоммуникационные узлы Украины привели к тому, что траффик был перенаправлен на серверы, находящиеся под контролем России. Анализ полученной информации дал российским специалистам преимущество в плане понимания и предвидения шагов Украины в последующих военных операциях.

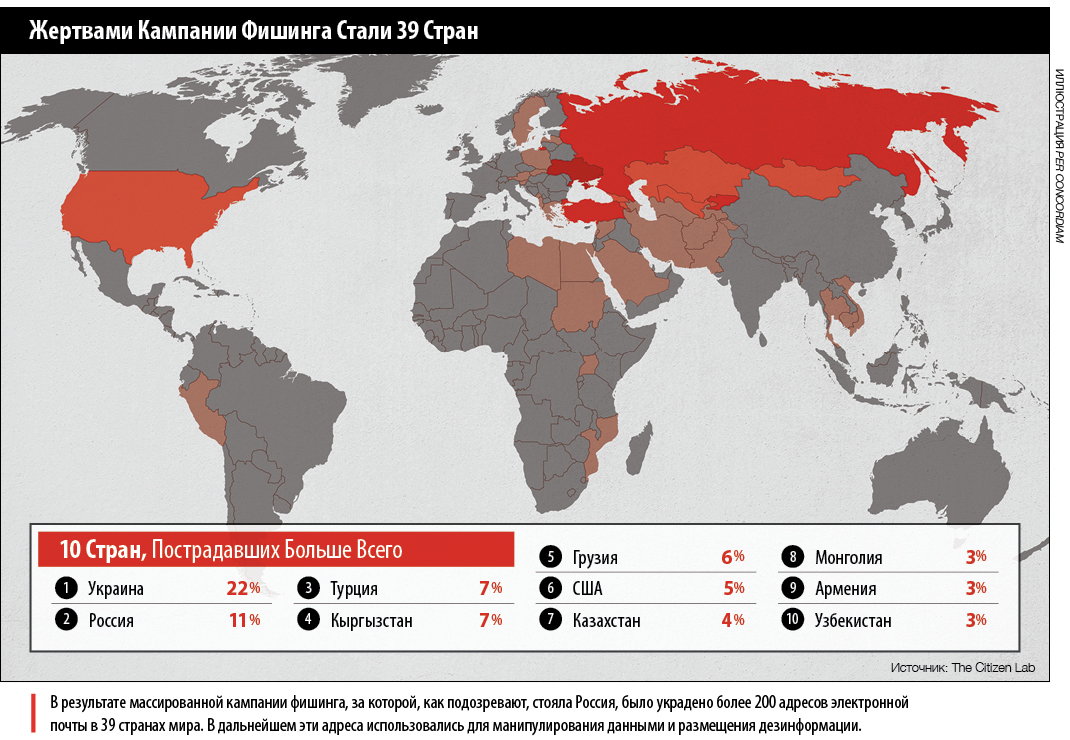

Кроме того, хакеры довольно успешно разорвали целевые линии коммуникаций между украинскими активистами и международными ресурсами, чтобы изолировать страну от международных платформ. После начала «горячей фазы» российская тактика стала более изощренной, и все чаше объектом кибернападений становиться критически важная военная инфраструктура. Начались они с «детских» атак (когда неопытные хакеры используют программы, написанные другими) на ключевые военные компьютерные сети и постепенно дошли до хорошо организованного крупного фишинга (объектами нападения стали богатые, влиятельные или известные люди) и социальной инженерии (психологические манипуляции с целью заставить объект непреднамеренно выдать закрытую информацию) против высокопоставленных офицеров. Также стоит отметить непрекращающиеся кампании кибершпионажа, которые быстро приобрели высокую степень изощренности и сложности. Кампания под названием операция «Армагеддон», начавшаяся в 2013 г., представляла собой попытку шпионажа с целью сбора чувствительной информации. Вышеупомянутая кампания NotPetya содержала широкий набор инструментов и приемов, включая замену действительного обновления программ финансовых институтов на программы, зараженные вирусами, требования выкупа и удаление информации. Учитывая ситуацию в Украине, трудно переоценить последствия утечки информации. Как правило, эти атаки не нацелены на конкретные институты в военном, государственном или частном секторах. Таким образом, смягчение отрицательных последствий этих нападений является наиболее эффективным ответом, для чего должны предприниматься скоординированные усилия на правительственном уровне.

Кроме того, хакеры довольно успешно разорвали целевые линии коммуникаций между украинскими активистами и международными ресурсами, чтобы изолировать страну от международных платформ. После начала «горячей фазы» российская тактика стала более изощренной, и все чаше объектом кибернападений становиться критически важная военная инфраструктура. Начались они с «детских» атак (когда неопытные хакеры используют программы, написанные другими) на ключевые военные компьютерные сети и постепенно дошли до хорошо организованного крупного фишинга (объектами нападения стали богатые, влиятельные или известные люди) и социальной инженерии (психологические манипуляции с целью заставить объект непреднамеренно выдать закрытую информацию) против высокопоставленных офицеров. Также стоит отметить непрекращающиеся кампании кибершпионажа, которые быстро приобрели высокую степень изощренности и сложности. Кампания под названием операция «Армагеддон», начавшаяся в 2013 г., представляла собой попытку шпионажа с целью сбора чувствительной информации. Вышеупомянутая кампания NotPetya содержала широкий набор инструментов и приемов, включая замену действительного обновления программ финансовых институтов на программы, зараженные вирусами, требования выкупа и удаление информации. Учитывая ситуацию в Украине, трудно переоценить последствия утечки информации. Как правило, эти атаки не нацелены на конкретные институты в военном, государственном или частном секторах. Таким образом, смягчение отрицательных последствий этих нападений является наиболее эффективным ответом, для чего должны предприниматься скоординированные усилия на правительственном уровне.

Что касается военной сферы, то украинские специалисты, отвечающие за киберзащиту, также отметили возросшую настойчивость и изощренность нападений (использование уязвимости конкретного объекта, многовекторность нападений, кастомизированные сложные вирусы, атаки «нулевого дня» и т.д.) против военных объектов и критически важных объектов гражданской инфраструктуры. Снижение уровня таких угроз требует не только внедрения комплексной и многоуровневой защиты, но также и сотрудничество между «защитниками», включая гражданские службы, обеспечивающие защиту критических объектов инфраструктуры. Для того, чтобы организовать такое сотрудничество на государственном уровне, необходимо перестроить всю систему обмена информацией между правительсвенными учреждениями и частным сектором.

За последние несколько лет отмечен рост количества и уровня изощренности кибератак против критически важных объектов военной и гражданской инфраструктуры. Эта проблема является движущей силой изменений в системе кибербезопасности всей критически важной инфраструктуры. В этих целях координация кибербезопасности единой государственной организацией была бы наиболее эффективным решением.

Меняющаяся угроза

Анализ нападений на украинские критически важные объекты инфраструктуры обнаружил еще одну интересную тенденцию. Все большее количество атак не приносят нападавшим каких-либо значительных финансовых выгод. Что более важно, эти нападения имеют политический резонанс, социальные последствия (нарастание тенденций протеста, появление чувства симпатии к агрессору) и снижают уровень военных возможностей (сбои в работе линий телекоммуникаций и нарушение режима конфиденциальности закрытых линий связи). Это означает, что изменение вектора атак достигает желаемых результатов, а именно обеспечивает создание преимуществ, способствующих достижению геополитических целей. Хакеры-одиночки, занимающиеся, как правило, операциями с целью получения финансовых выгод, не в состоянии разработать и осуществить кибероперации на высоком уровне. По этой причине считается, что кибератаки против критически важных объектов украинской инфраструктуры перешли с уровня хакеров-одиночек на уровень организованных групп очень опытных киберэкспертов, скорее всего, пользующихся российской государственной поддержкой.

Последние несколько лет характеризовались появлением постоянной повышенной угрозы (ППУ) со стороны групп опытных экспертов-программистов, пользующихся государственной поддержкой и способных создавать сложное кибероружие. Например, «Совместный аналитический доклад» ФБР о кибератаках во время выборов в США в 2016 г. назвал в качестве вероятных преступников две хорошо известные российские группы, ассоциирующиеся с киберугрозой (ППУ 28 и ППУ 29). Эти группы постоянно и целенаправленно работают над похищением разведданных для российского правительства. Большинство киберопераций против украинских критически важных объектов инфраструктуры в последние несколько лет, скорее всего, было спланировано и осуществлено именно этими группами. Они неоднократно выбирали объектами своих нападений украинские, европейские и американские правительственные институты, такие как военные учреждения, международные организации, «мозговые тресты», СМИ и другие цели, тесно связанные с российскими геополитическими интересами и приоритетами. Основная цель таких групп состоит в создании и поддержании благоприятной для России геополитической ситуации, которая, вместе с украденной информацией, используется российскими властями во время военных операций или политических переговоров.

Последние несколько лет характеризовались появлением постоянной повышенной угрозы (ППУ) со стороны групп опытных экспертов-программистов, пользующихся государственной поддержкой и способных создавать сложное кибероружие. Например, «Совместный аналитический доклад» ФБР о кибератаках во время выборов в США в 2016 г. назвал в качестве вероятных преступников две хорошо известные российские группы, ассоциирующиеся с киберугрозой (ППУ 28 и ППУ 29). Эти группы постоянно и целенаправленно работают над похищением разведданных для российского правительства. Большинство киберопераций против украинских критически важных объектов инфраструктуры в последние несколько лет, скорее всего, было спланировано и осуществлено именно этими группами. Они неоднократно выбирали объектами своих нападений украинские, европейские и американские правительственные институты, такие как военные учреждения, международные организации, «мозговые тресты», СМИ и другие цели, тесно связанные с российскими геополитическими интересами и приоритетами. Основная цель таких групп состоит в создании и поддержании благоприятной для России геополитической ситуации, которая, вместе с украденной информацией, используется российскими властями во время военных операций или политических переговоров.

За последние годы произошло смещение угрозы с отдельных хакеров, нападавших на финансовые институты, на хорошо организованные и поддерживаемые государством группы профессионалов, атакующих критически важные объекты. Это смещение оказало серьезное влияние на ориентацию, приоритеты и возможности систем кибербезопасности. Всего лишь пару лет назад финансовые институты и богатые корпорации были наиболее прибыльными объектами нападений опытных хакеров. Сегодня же чаще всего нападения осуществляются на военные учреждения и критически важные объекты инфраструктуры.

Синергетические кибератаки

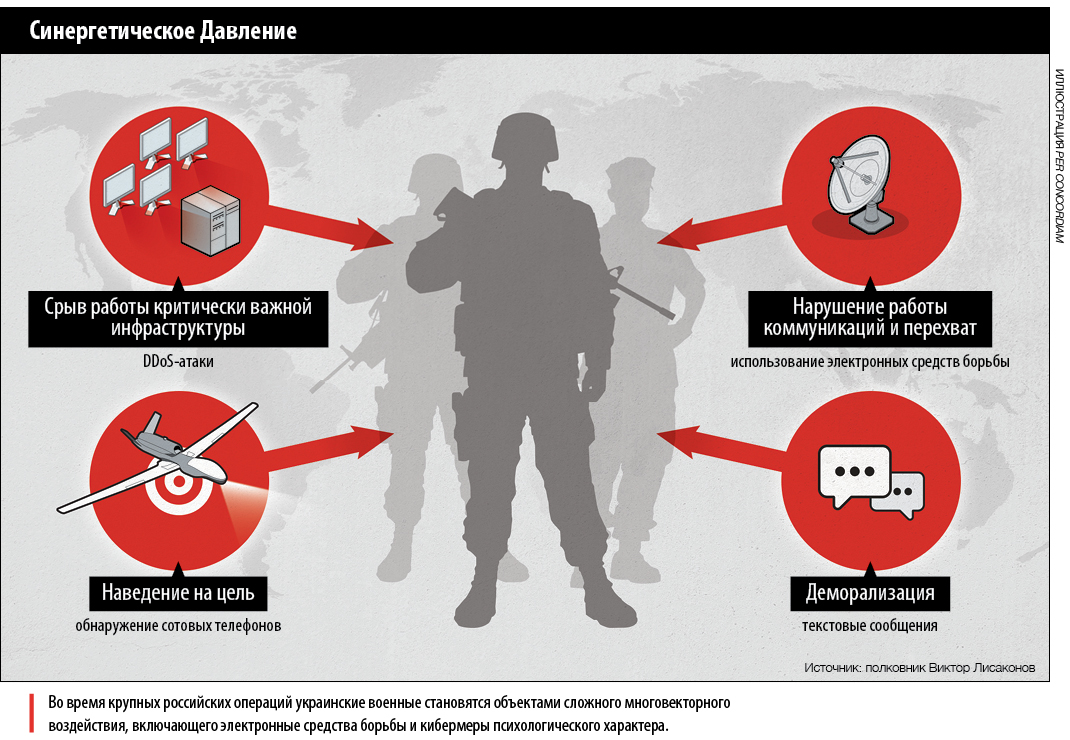

Еще одна серьезная проблема, о которой стоит упомянуть — это синергетическое использование различных типов инструментов конфликта. Синергетический подход предполагает осуществление нападений, скоординированных по времени, месту и целям, с тем, чтобы усилить эффект каждого отдельного нападения. Этот подход не нов, и Россия уже успешно использовала его в Грузии. В своей статье «Исследование конкретного случая кибервойны: Грузия 2008 г.» Дэвид М. Холлис описывает это как «первый случай в истории, когда скоординированные нападения в киберпространстве были синхронизированы с крупными военными действиями в других сферах ведения войны». Однако, сфера кибернетики и ее безграничность и анонимность добавляют еще одну переменную в уравнение в свете российской агрессии против Украины. Российская аннексия Крыма началась с целого ряда дезинформационных кампаний, имевших целью создать ситуацию неопределенности и подавленности и оттянуть ответные действия Украины. Огромные армии троллей создали впечатление сильной поддержки российских действий со стороны населения Крыма, и та же самая картина передавалась на международную аудиторию по спонсируемым Россией международным телеканалам, таким как «Россия сегодня» и «Спутник». Одновременно с этим, чтобы обеспечить информационное превосходство, российский спецназ физически уничтожил кабельные соединения с материковой частью Украины и захватил пункты передачи информации по интернету.

Во время вторжения в Донбасс Украина столкнулась с гораздо более сложным и изощренным нападением. До начала «горячей фазы» конфликта российские кампании разведки и шпионажа подготовили очень благотворную почву для будущих военных операций против Вооруженных Сил Украины. Благодаря этому преимуществу, кибератаки, электронная борьба и психологические и информационные операции были хорошо скоординированы с мощными военными ударами. Такое синергетическое использование различных средств и методов из различных сфер повышало степень воздействия и часто приводило в замешательство атакуемые украинские боевые подразделения. Например, во время российского наступления на Дебальцево и захвата донецкого аэропорта российские специалисты систематически посылали деморализующие текстовые сообщения украинским солдатам и их семьям. Кроме того, против командно-контрольной инфраструктуры были предприняты массированные DDoS-атаки, а тактические радиокоммуникации были прерваны российскими средствами электронной борьбы. «Во время 240-дневной осады донецкого аэропорта русские специалисты смогли перекрыть системы спутниковой навигации, а также сигналы радио и радаров. Их возможности электронного перехвата были настолько велики, что украинская сеть коммуникаций была просто парализована», — пишет Роберт Х. Скейлз в своей статье «Новое супероружие России». Все вышеупомянутые действия дополнялись традиционной мощной пропагандой. Социальные сети были полны дезинформации и панических сообщений. Сотни ботов из фабрик троллей и пророссийски настроенных граждан атаковали украинское правительство и распространяли лживые истории о сотнях, а иногда и тысячах украинских солдат, убитых в боях или попавших в плен.

Эта многоуровневая операция была скоординирована по времени, объектам нападения и поставленным задачам. Сочетание кибернетической сферы, средств электронной борьбы, психологических и информационных операций с одновременными боевыми действиями нанесли оборонным усилиям Украины серьезный ущерб. Принимая во внимание внутреннюю политическую ситуацию в Украине и отношения на международной арене, синергетическое использование такого широкого набора инструментов было наиболее эффективной стратегией. Однако, самым опасным аспектом такого подхода является то, что он глобален по своим масштабам и может быть использован с такой же эффективностью против любого геополитического оппонента.

Заключение

Автор этой статьи и его коллеги непосредственным образом участвуют в усилиях Украины, направленных на противостояние такой гибридной агрессии со стороны России. «Доктрина Герасимова» предполагает широкое использование гибридных средств против противника с целью создания нестабильности и внутреннего конфликта, как это и было проделано в случае с Украиной. Объекты критически важной инфраструктуры являются наиболее выгодными мишенями для такого подхода. За последнее десятилетие российские наступательные кибервозможности прошли эволюцию от простых единичных атак, которые потом отрицались, до сложных многоуровневых операций, которые объединяют одновременное и скоординированное использование психологических, электронных и чисто военных компонентов, а также финансовое и международное давление. Проблема сегодняшней обстановки в том, что ни общество, ни законодательные структуры до конца не понимают всю опасность этих наступательных операций и поэтому не реагируют на них должным образом. Этот сложный гибридный подход потенциально может иметь катастрофические последствия для критически важных объектов инфраструктуры и окружающей среды. Такие нападения порождают в обществе дезорганизованность, неопределенность и нестабильность, которые могут создавать дополнительное давление на принимающих решения высокопоставленных лиц, что даст нападающей стороне геополитические преимущества.

Комментарии закрыты.